OSINT — что это такое и как работает разведка по открытым источникам / Skillbox Media

Рассказываем о техниках, которые используют настоящие киберсыщики.

Содержание:

- Что такое OSINT

- OSINT и доксинг: в чём различия

- Кто и для чего использует OSINT

- Наблюдать или действовать: какие подходы к OSINT существуют

- Как проводят OSINT-исследования

- Основные инструменты OSINT: что использовать и как это работает

- OSINT и закон: где заканчивается разведка и начинается преступление

- Что запомнить

Курс: «Профессия Специалист по кибербезопасности»

Узнать большеДжеймс Бонд разыскивал врагов с помощью шпионских гаджетов, а Итан Хант взламывал секретные базы данных. Но в реальности большая часть информации доступна без скрытых камер и хакерских атак — мы сами охотно делимся ею в Сети. Фотографии в соцсетях, комментарии на форумах, регистрации доменов или случайно опубликованный файл — всё это детали большого пазла, который может много рассказать о человеке.

В этой статье рассказываем про OSINT — процессе сбора информации о человеке из открытых источников. А ещё объясняем, как изучать данные так, чтобы не нарушать закон и не вмешиваться в частную жизнь людей.

Содержание

- Что такое OSINT

- OSINT и доксинг: в чём различия

- Кто и как использует OSINT

- Наблюдать или действовать: какие подходы к OSINT существуют

- Как проводят OSINT-исследования

- Основные инструменты OSINT: что использовать и как это работает

- OSINT и закон: где заканчивается разведка и начинается преступление

Что такое OSINT

OSINT (open source intelligence, разведка по открытым источникам) — это сбор и анализ информации из публичных источников. В отличие от секретной разведки или взлома, для OSINT используют данные, которые доступны любому человеку: профили в социальных сетях, записи на форумах, открытые реестры, спутниковые снимки и результаты выдачи поисковых систем.

Представьте, что к вам в отдел устроился новый сотрудник. Вы ещё не успели с ним познакомиться, но уже хотите чуть больше узнать о нём. Для поиска информации можно найти коллегу в социальных сетях, изучить его посты, поискать общих знакомых на фотографиях и посмотреть, на кого он подписан. Всё это — простой OSINT на бытовом уровне.

Похожие методы разведки по открытым источникам используют журналисты, специалисты по кибербезопасности и даже злоумышленники. Главный принцип OSINT в том, что данные можно получать только легальными способами. Нельзя взламывать аккаунты в социальных сетях, ящики электронной почты и устанавливать слежку за пользователем или компанией. Исследовать разрешается только то, что получается найти в открытом доступе.

OSINT и доксинг: в чём различия

Вместе с OSINT существует доксинг — практика поиска и разглашения личной информации человека без его согласия. Доксеры также применяют методы разведки по открытым источникам, но используют полученные данные для шантажа, интернет-травли и вымогательства. Также доксинг подразумевает поиск особенно чувствительной информации, которая может сильно испортить репутацию человека.

Например, доксеры ищут компрометирующие фотографии, информацию о банковских счетах, адреса проживания, документы и семейные сведения. После этого злоумышленники связываются с жертвой, просят выкуп и грозятся опубликовать данные в Сети, если требования не будут исполнены. Иногда доксерам важен не столько выкуп, сколько сам факт нанесения вреда жертве.

Читайте также:

Деанон и доксинг: как хакеры раскрывают личности пользователей в Сети

Важно понимать, что OSINT — поиск информации в открытых источниках, а доксинг — незаконная практика раскрытия приватной информации.

Кто и для чего использует OSINT

Разведку по открытым источникам используют в следующих сферах:

- Кибербезопасность. OSINT активно используют для анализа уязвимостей в IT-системах. С помощью разведки по открытым источникам можно выявить утечки и узнать, кто передаёт данные хакерам.

- Журналистика. Медиакомпании и независимые журналисты используют OSINT для анализа трендов и расследований.

- Бизнес. Коммерческие компании с помощью OSINT изучают конкурентов, а службы безопасности организаций проверяют потенциальных сотрудников, партнёров и поставщиков.

- Разведка и госслужба. Государственные службы, например ФСБ, ЦРУ и MI6, используют метод для поиска информации о готовящихся терактах, преступных организациях и незаконном обороте оружия. Также OSINT используют правоохранительные органы и детективы. Им общедоступные данные помогают раскрывать преступления.

- Мошенничество. Часто открытые данные помогают хакерам и злоумышленникам готовить атаки на пользователей. Например, телефонные мошенники узнают адрес проживания пользователя, его место работы и банки, в которых он держит деньги. Этой информации хватит для того, чтобы во время звонка представиться полицейским и убедить жертву перевести деньги на «безопасный счёт».

Наблюдать или действовать: какие подходы к OSINT существуют

Существует два основных подхода к проведению OSINT-исследований: пассивный и активный. Давайте разберём их.

Пассивная разведка заключается в сборе информации без оставления следов. Вы не взламываете аккаунты, не контактируете с объектом, а просто анализируете доступные данные.

Представьте, что вам нужно узнать, где сейчас проживает человек, но вы не можете спросить его напрямую. Вы начинаете изучать его социальные сети и на одном из фото замечаете название кафе. Поиск этого заведения на карте позволяет понять, в каком районе человек часто проводит время. Проводим небольшой анализ комментариев и подписей к фото и — бинго! — узнаём кафе, которое человек называет «любимым местом возле дома». Мы не знаем точный адрес, но уже имеем представление о городе проживания и даже районе.

Активная разведка предполагает прямое взаимодействие с объектом и часто таит в себе риски. Например, исследователя могут рассекретить.

Так, в 2015 году журналист The New York Times Эдриан Чен раскрыл деятельность «фабрики троллей» в Санкт-Петербурге — организации, которая продвигала определённые убеждения в социальных сетях. Для этого журналист внедрился в рабочие чаты сотрудников одной из такой фабрик, выяснил, как координируются операции по дезинформации, и вышел на заказчиков. Операция Чена — пример активного OSINT.

Как проводят OSINT-исследования

Чтобы разведка по открытым источникам приносила результаты, её проводят по чётко выстроенной схеме.

Каждое OSINT-исследование начинается с чёткого понимания того, какую информацию о человеке или компании надо найти. Это поможет сузить источники поиска и правильно выбрать методы разведки.

Если понятно, какие данные нужны, то следует определить, где их можно найти. Чаще всего информацию берут из следующих открытых источников:

- Утечки данных. Периодически хакеры крадут базы данных крупных сервисов и продают их в даркнете. С помощью таких утечек можно проверить, не оказались ли в открытом доступе логины, пароли, адреса проживания, банковские реквизиты или конфиденциальные документы.

- Социальные сети. Чаще всего пользователи сами публикуют много лишней информации о себе. Групповые фотографии, подписки, история лайков, статусы и даже геометки в публикациях — всё это оставляет цифровой след о человеке. Эти данные могут использовать злоумышленники. Например, для социальной инженерии — метода манипуляции людьми для получения конфиденциальной информации.

Читайте также:

Что такое цифровой след и как он влияет на вашу жизнь

- Поиск в Google. Если данные попали в интернет, то они остались там навсегда. Хороший пример — история с Бейонсе, неудачные снимки которой стали только популярнее после попытки пиарщиков певицы изъять их из Сети 🙂 Даже если удалить информацию, то она останется в кэше сайтов или в специальных сервисах, которые непрерывно создают архивы веб-страниц. С помощью особых методик любые данные можно найти даже в Google.

- Поиск уязвимостей. Разработчики иногда оставляют серверы и приложения без защиты, а это значит, что можно беспрепятственно скачать с них нужную информацию.

На этом этапе исследователи собирают в едином хранилище всю информацию, которую удаётся найти в открытом доступе.

Собранные данные часто оказываются хаотичными — в них встречаются устаревшие сведения и повторяющаяся информация. Поэтому из коллекции надо удалить дубли, устаревшие и нерелевантные данные.

Также для удобства информацию структурируют и выстраивают взаимосвязи между объектами. Например, у пользователя может быть несколько адресов электронной почты или аккаунтов в социальных сетях под разными именами. Чтобы не запутаться, можно сразу объединить эту информацию в граф.

Читайте также:

Теория графов: деревья, планарность, разновидности графов

OSINT-исследователи часто сталкиваются с дезинформацией, поэтому все данные надо перепроверять. Для верификации обычно используют:

- Перекрёстные проверки. Достоверность данных можно проверить с помощью других источников. Например, если адрес электронной почты пользователя встречается в нескольких утечках, то с большой долей вероятности его можно считать основным адресом.

- Сервисы архивации. Если пользователь часто меняет никнейм в социальных сетях, то историю изменений можно отследить в Wayback Machine. Это сервис, который архивирует копии веб-страниц.

- Метаданные файлов. С помощью метаданных фотографий и видео можно узнать дату съёмки, модель камеры, GPS-координаты, дату и время. Стоит помнить, что некоторые сервисы, например WhatsApp, очищают метаданные при загрузке медиа.

На этом этапе исследователи отсекают ложные следы и формируют список реальных фактов и улик.

После сбора и проверки данных OSINT-исследователи приступают к анализу информации. Например, специалисты по кибербезопасности определяют утечки, выявляют уязвимости и оценивают риски. Финальная часть этапа — оформление отчёта с ключевыми находками и рекомендациями по устранению рисков.

Основные инструменты OSINT: что использовать и как это работает

OSINT-исследователи используют множество утилит для сбора и анализа данных. Давайте посмотрим на самые популярные инструменты.

Google Dorks (от англ. dork — чудак, болван) — продвинутый метод поиска информации в Google с помощью расширенных операторов. Например, оператор filetype ищет данные по типу файла, а site — только на конкретном сайте.

Вот основные операторы и примеры их использования:

В поисковом запросе также можно использовать логические операторы:

Операторы можно сочетать друг с другом в одном запросе, чтобы сузить или, наоборот, расширить круг поиска. Например, если на сайте Skillbox Media надо найти все статьи про кибербезопасность и хакеров, то можно использовать такой запрос в строке Google:

site:skillbox.kz/media intext:»кибербезопасность» AND intext:»хакеры»

Читайте также:

Основные логические (битовые) операции: что это и как они работают

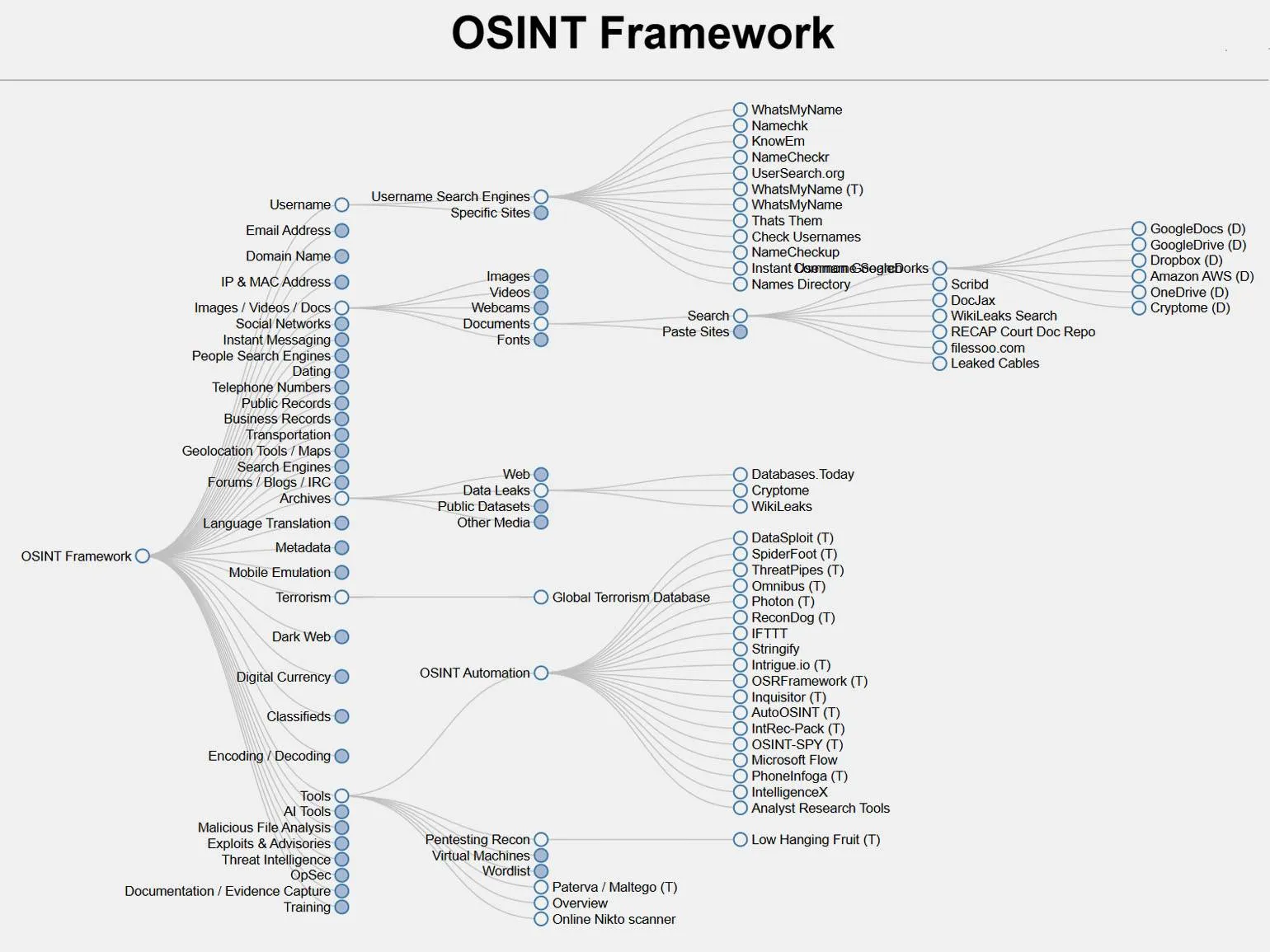

OSINT Framework — коллекция ссылок на полезные инструменты и сервисы для разведки по открытым источникам. На сайте можно найти как платные, так и бесплатные ресурсы.

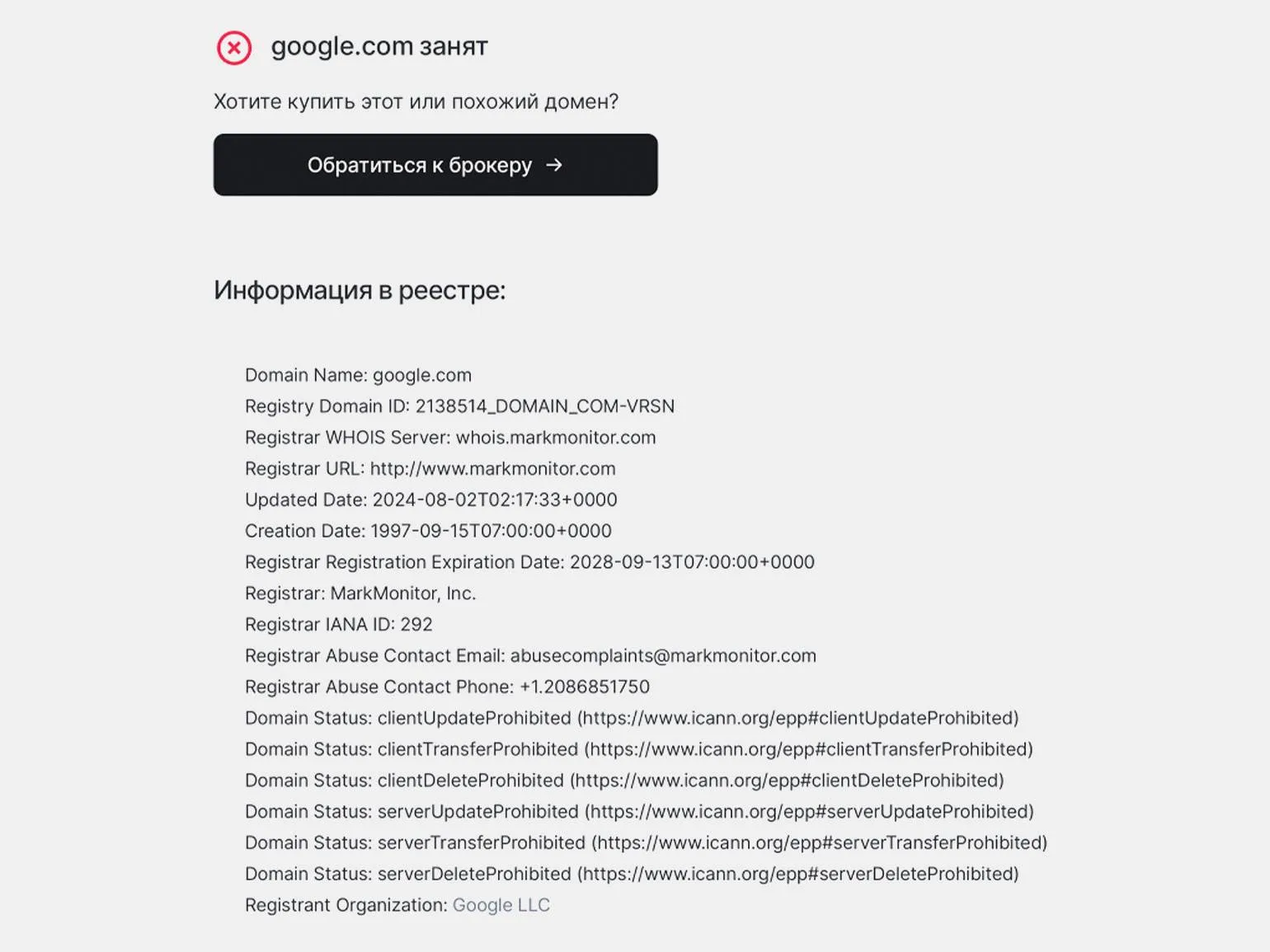

Whois-сервисы — этой онлайн-инструменты, с помощью которых можно узнать владельцев доменов и IP-адресов в интернете. В выдаче Whois обычно есть данные владельца и компании, которая зарегистрировала домен.

Например, если проверить в одном из сервисов сайт google.com, то можно узнать, что домен зарегистрировали в 1997 году, регистратором выступает компания MarkMonitor, а срок регистрации закончится в 2028 году. Да, можно даже не пытаться «угнать» домен у большой компании. MarkMonitor — посредник Google в вопросах регистрации — заранее продлит право на владение, поэтому не выйдет быстро переоформить google.com на себя 🙂

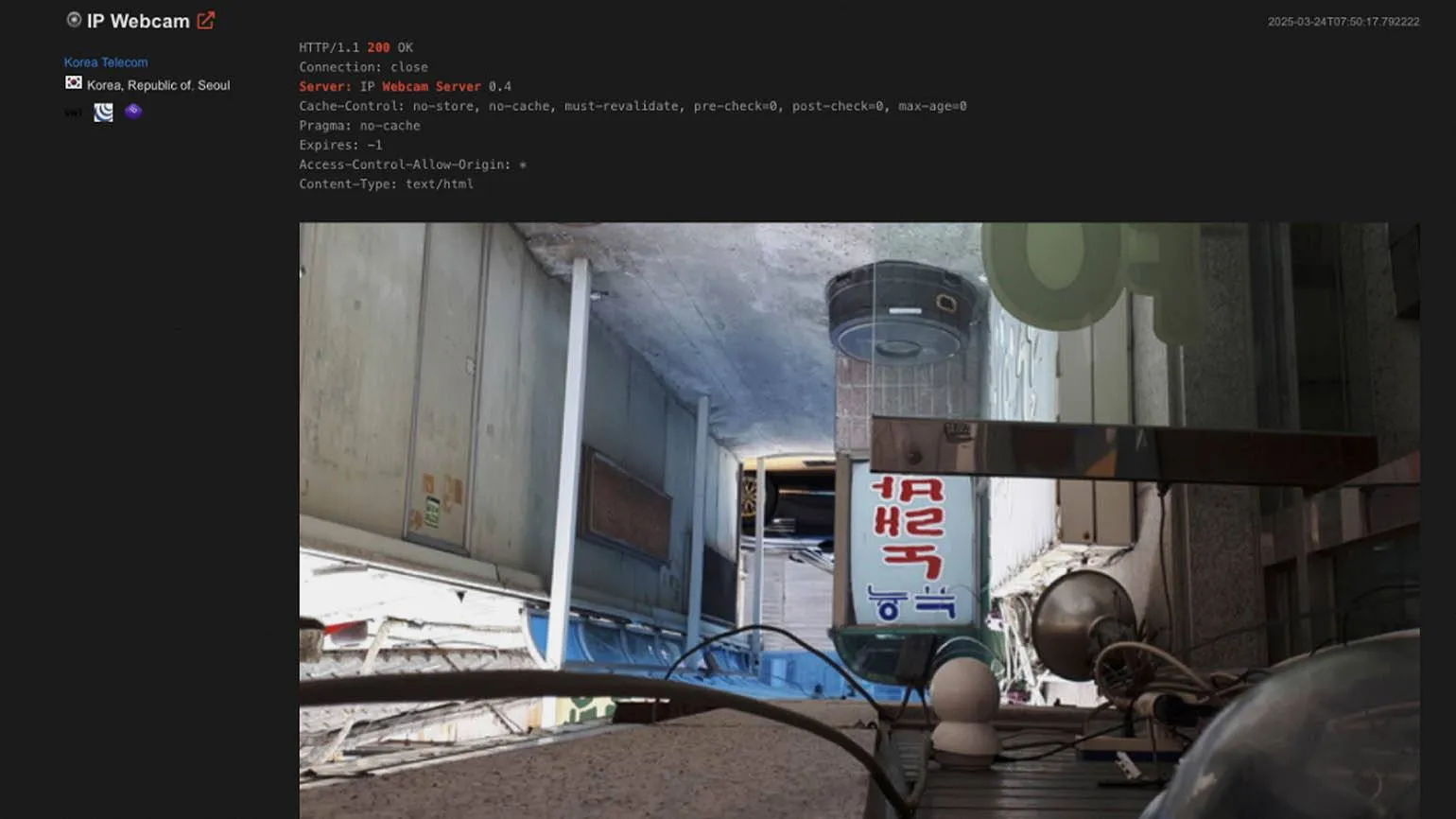

Shodan — поисковая система, с помощью которой можно находить гаджеты, подключённые к интернету. Инструмент сканирует IP-адреса по всему миру и индексирует физические устройства, включая серверы, IoT-устройства, беспроводные камеры, роутеры и даже промышленные аппараты. Если говорить простым языком, то Shodan — Google для гаджетов.

Инструмент обычно используют специалисты по кибербезопасности, чтобы искать уязвимые устройства и проводить аудит защищённости сети. Помимо этого, Shodan бывает полезен во время разведки по открытым источникам.

В запросе к сервису надо указать тип сервера, его статус или IP-адрес устройства, если он известен. Например, с помощью запроса «Server: IP Webcam Server» «200 OK» можно найти открытые IP-камеры.

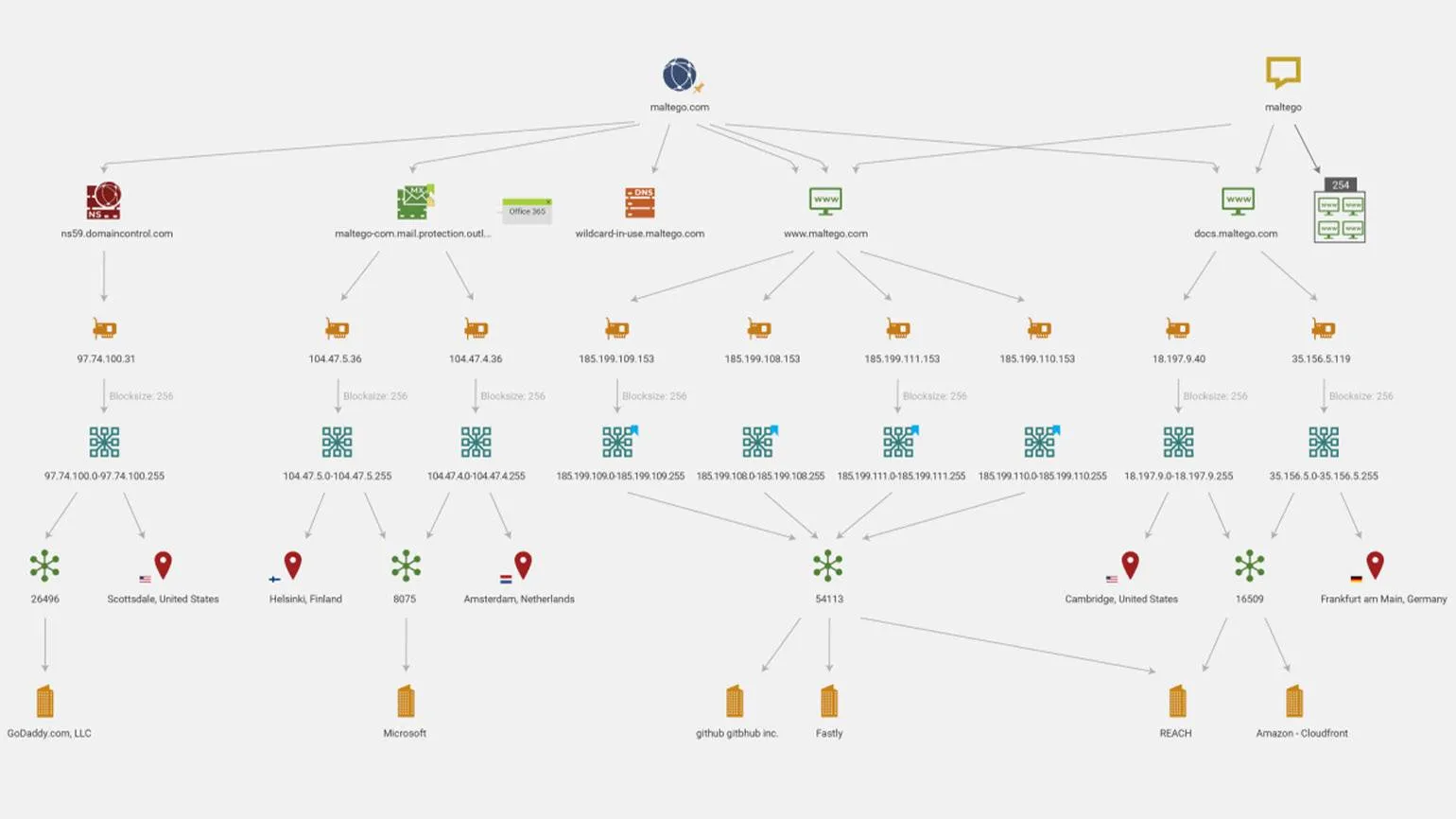

Maltego — инструмент для визуализации данных из открытых источников. С его помощью можно обработать найденную информацию и построить графы связей. Например, с помощью графа можно понять, с какими доменами связан адрес электронной почты пользователя.

Во время ручного анализа данных не всегда получается заметить скрытые связи. Maltego решает и эту проблему, подсвечивая то, что исследователь мог пропустить.

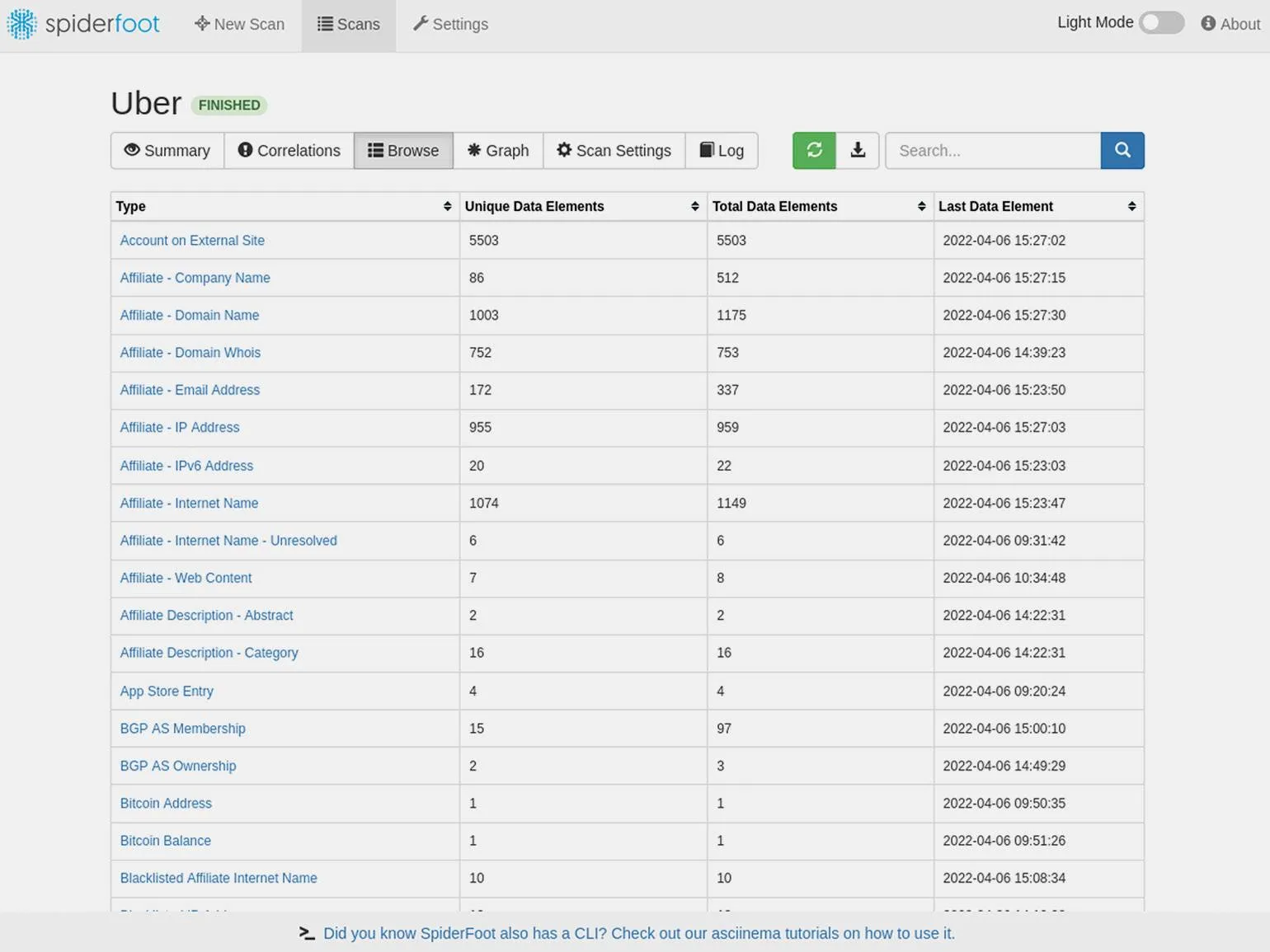

SpiderFoot — инструмент для автоматизации OSINT. Утилита собирает IP-адреса, домены, адреса электронной почты, имена пользователей и ищет полезные данные в известных утечках. С помощью SpiderFoot можно выявлять уязвимости, анализировать цифровой след пользователей и расследовать инциденты в сфере информационной безопасности. В конце исследования SpiderFoot генерирует отчёт, показывая, какие полезные данные получилось найти в открытом доступе.

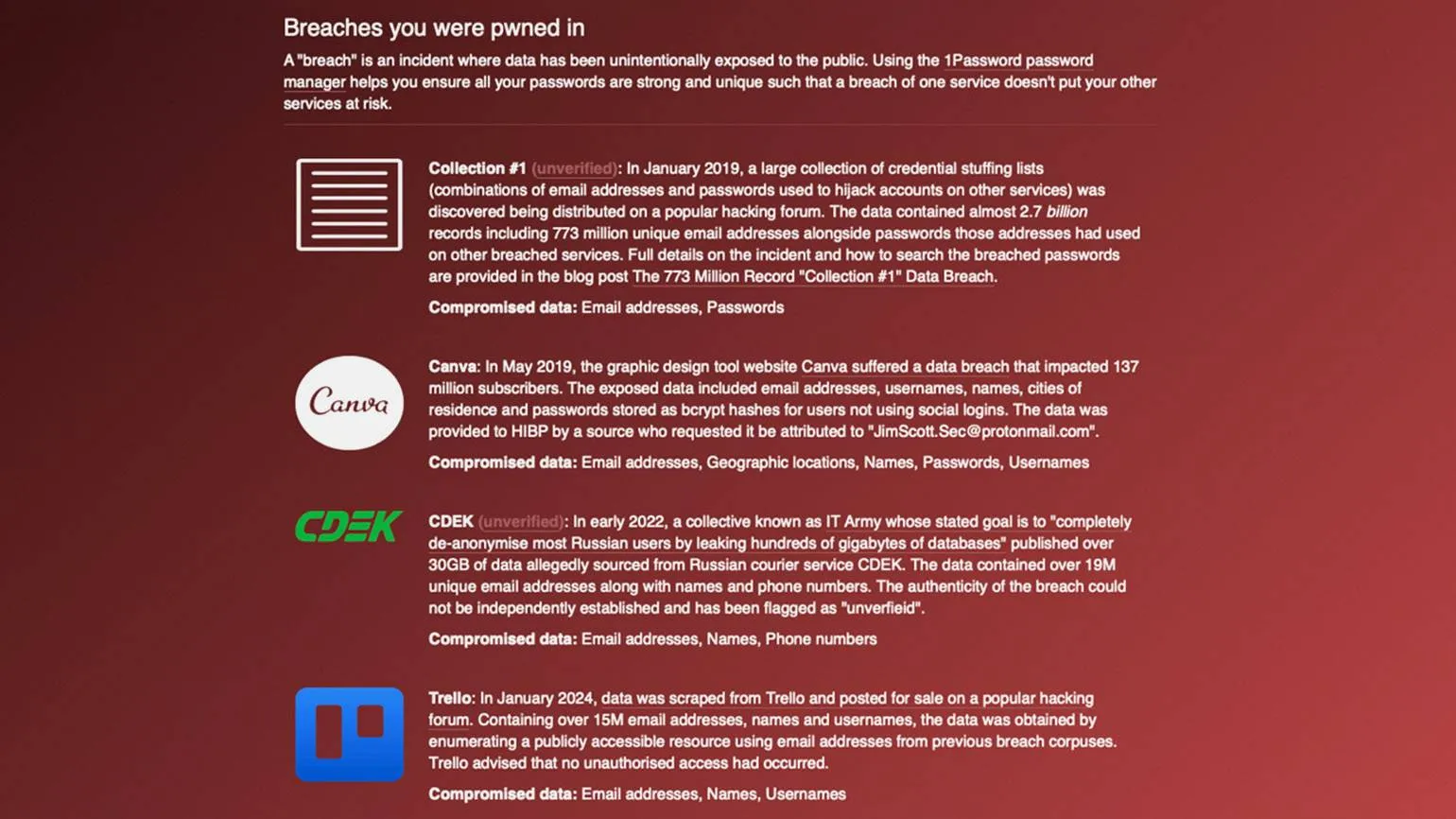

Have I Been Pwned — онлайн-сервис, с помощью которого можно проверить, в каких утечках фигурирует пользователь. Достаточно просто ввести адрес электронной почты и нажать кнопку поиска. За считаные секунды сервис покажет список утечек и данные, которые оказались в открытом доступе.

Сервис Have I Been Pwned можно использовать не только для разведки, но и для личной безопасности. Полезно периодически проверять, не утекли ли ваши логины и пароли. Например, если у вас есть аккаунт в службе СДЭК, то с высокой вероятностью ваши данные, включая адреса доставки, находятся в открытом доступе.

TheHarvester — утилита для сбора информации о компаниях, которой часто пользуются белые хакеры. С её помощью можно найти адреса электронной почты сотрудников, связанные поддомены и IP-адреса. Программа анализирует поисковые системы, публичные базы данных и соцсети, собирая доступную информацию.

OSINT и закон: где заканчивается разведка и начинается преступление

Люди часто думают, что если информация находится в открытом доступе, то её можно использовать в любых целях. На практике всё оказывается не так просто. Практически во всех странах есть законы, защищающие частную жизнь граждан. Давайте разберём, какие законы регулируют OSINT в США, ЕС и России и какие этические принципы должны соблюдать исследователи.

Что разрешено

- Искать информацию в открытых источниках (Google, соцсети, публичные реестры).

- Использовать Whois, Shodan, Maltego, OSINT Framework и другие инструменты для поиска и сбора публичных данных.

- Анализировать документы и метаданные, если они находятся в открытом доступе.

- Проверять адреса электронной почты на упоминание в утечках через Have I Been Pwned.

Что запрещено

- Взламывать аккаунты пользователей и серверы компаний.

- Использовать методы социальной инженерии. Например, выдавать себя за другого человека, чтобы получить нужную информацию.

- Публиковать личные данные пользователей без их разрешения.

- Получать доступ к закрытым базам данных без специального допуска.

- Устанавливать слежку за гражданами.

В США можно использовать OSINT, но есть ограничительные акты:

- CFAA (Computer Fraud and Abuse Act) — запрещает несанкционированный доступ к компьютерам и IT-системам.

- ECPA (Electronic Communications Privacy Act) — защищает частную электронную переписку.

- FOIA (Freedom of Information Act) — даёт право запрашивать данные у госорганов.

Например, если OSINT-исследователь попытается обойти защиту сайта или скачать закрытый документ, то это будет расцениваться, как нарушение закона.

В Евросоюзе действует один из самых строгих законов о конфиденциальности данных — GDPR (General Data Protection Regulation). Этот закон запрещает:

- Сбор персональных данных без согласия владельца.

- Публикацию личных сведений, если человек этого не хочет.

- Хранение данных без явного разрешения.

OSINT-исследователи должны быть особенно осторожны, работая в Европе. Даже публикация найденного адреса электронной почты может нарушать GDPR.

Читайте также:

ИИ и персональные данные: как сохранить приватность в мире будущего

В России OSINT существует в серой зоне, потому что законы не всегда чётко определяют границы дозволенного. Сбор и хранение информации регулируют следующие законы:

- ФЗ-152 «О персональных данных» — запрещает сбор и обработку персональных данных без согласия владельца.

- ФЗ-149 «Об информации, информационных технологиях и о защите информации» — регулирует доступ к открытым данным.

- ФЗ-187 «О безопасности критической информационной инфраструктуры Российской Федерации» — запрещает несанкционированный доступ к информационным системам.

- Некоторые положения КоАП РФ и УК РФ могут трактовать OSINT-методы как незаконный сбор информации.

Допустим, исследователь нашёл открытый реестр недвижимости и проверил, кому принадлежит квартира. Если он просто посмотрел данные — это не преступление. Но если он опубликует их без согласия владельца — это уже нарушение закона о персональных данных.

Доксинг в России подпадает под статью 137 УК РФ о нарушении неприкосновенности частной жизни.

Что запомнить

OSINT — это умение находить полезную информацию там, где другие её не замечают. Это не просто поиск в Google, а целая система методов, которая помогает предотвращать кибератаки, находить уязвимости и раскрывать международные преступления.

Что важно понимать:

- Информация доступна каждому, но главное — уметь её анализировать. Найти данные легко, сложнее подтвердить подлинность и правильно связать зависимости.

- Существуют инструменты для автоматизации сбора данных из открытых источников. Они ускоряют и упрощают работу OSINT-исследователей.

- Есть чёткие границы между легальной разведкой и нарушением закона. Взлом аккаунтов, доксинг и социальная инженерия — это нарушение закона, а не разведка по открытым источникам.

Больше интересного про код — в нашем телеграм-канале. Подписывайтесь!

Профессия Специалист по кибербезопасности

Вы разовьёте аналитическое мышление, научитесь искать уязвимости и обеспечивать безопасность IT-систем. Освоите востребованную профессию даже с нулевым опытом в IT.Программа курса — самая полная на рынке!

Узнать подробнее